【论文阅读】【ISSTA 24'】Think Repair:自我导向的自动程序修复

论文信息题目:ThinkRepair: Self-Directed Automated Program Repair链接:ISSTA 主要问题现有的自动修复通常依赖于预定义的模板(提示词),而预定义的模板依赖于数据集质量,而思维链(CoT,Chain of...

【入海口】西风最后的学生时代-5

“都选C”本周过得很快,简单总结一下:行测学习完成了总进度的三分之一,距离正式考试还有不足一个月;进行了四次面试,其中三次属于同一家公司,一次属于其他公司,但是得到的回复都是“如果有后续,我们会再联系的”;周末连续考了三场试,每场考试平均持续长度为两小时四十五分钟。周末考完试,去吃了考点附近的路边小摊,又去麦当劳补全了胃的空缺。另外还有新攒的期望:1. 游戏《光环》的工作室出了重制初代的预告片;2. 《生化危机9》预购开启,发售日期也已确定;3. 在去考试的路上听了歌曲《都选C》,发现和弦不难,准备把谱子背下来。 12345678910111213141516171819202122232425262728293031323334353637383940《都选C》歌词你总是提出问题后面挂着ABC我填上ACDC你却骂我是烂泥我只想保持本色和少年的心气我淋着十一月的雨听你骂我没出息为梦想灼伤了自己也不要平庸的喘息我要的并不在这里你给的答案没意义此刻我怎么可以输给你所以我每一个都选C就用最轻轻松松的一笔毁掉你所有的问题都选C 都选C...

【论文阅读】【ToSEM 25'】Giant Repair:结合大型语言模型和程序分析的混合自动程序修复

论文信息题目:Hybrid Automated Program Repair by Combining Large Language Models and Program Analysis链接:Tosem 主要问题文章提出,现有的基于预定义修复模板、启发式规则和约束求解的自动程序方法难以充分利用实际应用中各种补丁的大搜索空间。其局限性在于: 基于LLM的APR方法直接利用生成补丁,没有进一步的优化。LLM通常难以生成一些有关于特定程序元素的修复方案,比如局部变量和特定域方法调用等。如何利用这些不完善的修复方案来提高整体修复能力也是一个待探索的领域。 迄今为止,APR方法评估是在漏洞已被定位的前提下进行的。这种场景并不现实。本文章的主要贡献在于: 提出GiantRepair,利用LLM输出的“并非完全正确”的补丁,从其中提取补丁骨架进行整体方法的优化; 在两种应用场景下进行优化评价; 开源:...

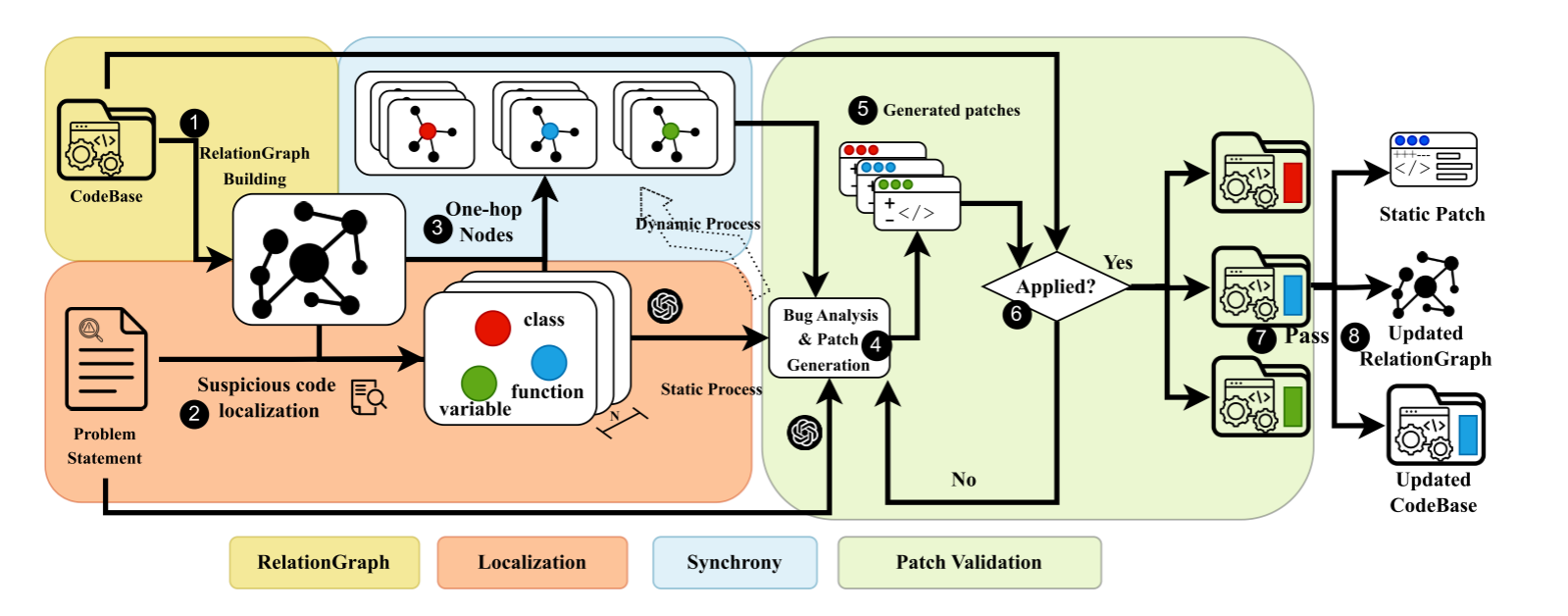

【论文阅读】【ACL 25'】SynFix:关系图相关独立性分析的程序修复

论文信息 题目:SYNFIX: Dependency-Aware Program Repair via RelationGraph Analysis 链接:ACL...

【论文阅读】【ICSE 25'】RepairAgent:自主的基于大语言模型的程序修复智能体

基本信息论文题目:RepairAgent: An Autonomous, LLM-Based Agent for Program Repair链接:ICSE...

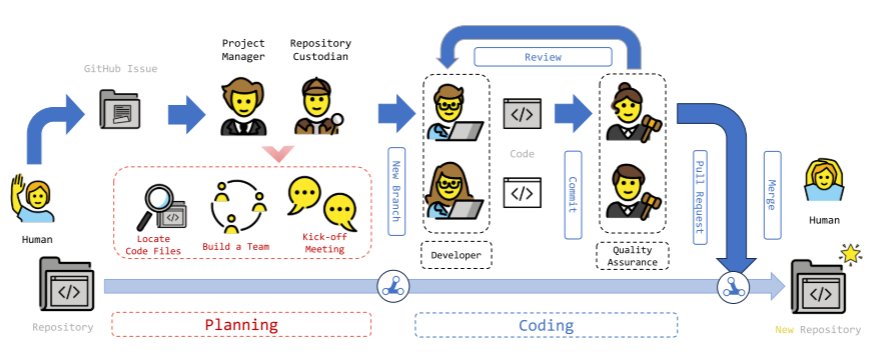

【论文阅读】【NeurIPS 24'】MAGIS:多智能体支撑的大语言模型Github问题解决——通过精心设计的智能体协作来增强问题解决能力

论文信息: 题目:MAGIS: LLM-Based Multi-Agent Framework for GitHub Issue ReSolution 链接:NeurIPS 24’ 主要问题类似Github的代码托管平台,其项目通常不是一成不变的,开源软件作者会更新多个版本,并将源码按照版本号推至代码仓,本文的根本目的是解决开源代码产生的各类“issue”,同时研究了多智能体应用对该下游任务的优化性能。本文的主要贡献如下: 我们对llm解决GitHub问题进行了实证分析,探讨了定位代码文件/行、代码变更的复杂性与解决成功率之间的相关性。 我们提出了一种新的基于llm的多智能体框架MAGIS,以减轻现有llm在GitHub问题解决上的局限性。我们设计的四类代理及其在规划和编码方面的协作都释放了llm在存储库级别编码任务上的潜力。 我们在SWE-bench数据集上比较了我们的框架和其他强大的大语言模型竞争对手(即GPT-3.5,...

【CTFSHOW】 web应用安全与防护

第一章Base64编码隐藏前端js代码中有登录逻辑,解码这个base64## HTTP头注入在使用前文获取的口令登录后显示:所以更改User-Agent字段为指定的内容## Base64多层嵌套解码12345678910document.getElementById('loginForm').addEventListener('submit', function(e) { const correctPassword = "SXpVRlF4TTFVelJtdFNSazB3VTJ4U1UwNXFSWGRVVlZrOWNWYzU="; function validatePassword(input) { let encoded = btoa(input); encoded = btoa(encoded + 'xH7jK').slice(3); ...